Sicherheits-Gau bei DJI: Albtraum vieler Saugroboter-Besitzer wird wahr

Der DJI Romo ist der erste Saugroboter im Portfolio des Drohnen-Spezialisten, jetzt steht er im Zentrum eines massiven Sicherheits-Skandals. Ein Bastler wollte das Gerät lediglich mithilfe von Claude Code und einem PS5-Controller steuern und fand dabei eher zufällig Zugriff auf Tausende fremde Roboter inklusive Live-Kamera und Wohnungskarten.

Inhalt

Vom PS5-Controller zum weltweiten Zugriff

Die Geschichte, über die The Verge berichtet, klingt fast schon zu simpel, um wahr zu sein. Sammy Azdoufal, Head of AI bei einem Unternehmen für Ferienwohnungen, wollte eigentlich nur eine spielerische Lösung basteln, um seinen neuen DJI Romo Saugroboter manuell per Controller zu lenken. Zusammen mit der KI Claude Code hat er sich hingesetzt und versucht, die Befehle per Reverse Engineering zu verstehen.

Das Ergebnis war aber deutlich mehr als eine nette Spielerei. Sobald sein Tool Kontakt zu den DJI-Servern aufnahm, antwortete nicht nur sein eigener Roboter. Plötzlich meldeten sich rund 7.000 Geräte aus aller Welt. Darunter befanden sich nicht nur Saugroboter, sondern auch die DJI Power Stations, die dasselbe Kommunikationsprotokoll nutzen.

Live-Kamera & Grundrisse: Der gläserne Nutzer

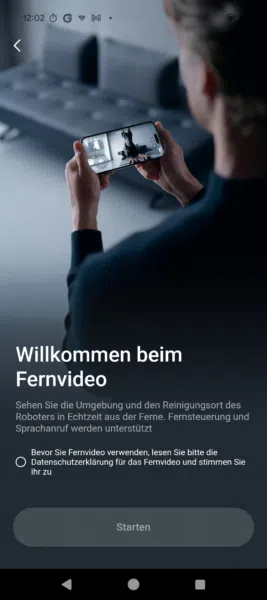

Was Azdoufal da auf seinem Bildschirm hatte, war leider kein harmloser Datenmüll. Er hatte vollen Zugriff. Laut dem Bericht von The Verge war es möglich, die Live-Kamera der fremden Roboter zu aktivieren, durch die Mikrofone zu hören und die erstellten 2D-Karten der Wohnungen einzusehen.

Um sicherzugehen, dass hier nicht nur eine KI halluziniert, wurde das Ganze mit einem Redakteur von The Verge getestet. Allein durch die Eingabe der Seriennummer konnte Azdoufal sehen, dass der Roboter gerade im Wohnzimmer saugte und noch 80 % Akku hatte. Wenige Minuten später tauchte der exakte Grundriss der Wohnung auf dem Bildschirm auf.

MQTT-Server ohne Schloss

Technisch gesehen lag das Problem wohl bei der Implementierung des MQTT-Protokolls. Das ist ein Standard für die Kommunikation von IoT-Geräten. Zwar war die Verbindung an sich durch TLS verschlüsselt, der „Tunnel“ war sicher, aber auf dem Server selbst fehlte wohl eine entscheidende Berechtigungsprüfung (ACL).

Das bedeutet im Klartext: Sobald man authentifiziert war – was Azdoufal mit dem Token seines eigenen Roboters war –, hatte man anscheinend Zugriff auf den gesamten Datenverkehr. Man konnte also alles mitlesen, was andere Roboter so an die Cloud schickten. Ein Server-Standort in den USA oder Europa hilft da natürlich auch nicht viel, wenn die interne Tür sperrangelweit offen steht.

Reaktion von DJI: Lücke geschlossen, noch weitere Arbeit vor sich

Natürlich hat DJI reagiert. In einem Statement gibt der Hersteller an, das Problem identifiziert und behoben zu haben. Die kritische Lücke, die den Zugriff auf fremde Kameras erlaubte, ist mittlerweile serverseitig geschlossen. Nutzer müssen keine neue Software installieren.

Englische Stellungsnahme von DJI:

Ein bitterer Beigeschmack bleibt aber. Laut Azdoufal und The Verge war der Fix nämlich nicht sofort auf alle Zugriffspunkte korrekt angewendet worden, als DJI behauptete, das Problem sei gelöst. Auch gab es laut Azdoufal keine vernünftigen Rückmeldungen auf seine E-Mails. Zudem gibt der Entdecker an, dass es noch weitere Schwachstellen gibt. So soll es wohl immer noch möglich sein, den Video-Stream des eigenen Roboters ohne die eigentlich nötige Sicherheits-PIN abzurufen. Ebenso soll noch eine gravierendere Lücke bestehen, die The Verge erst gar nicht beschreiben wollte. Sollte DJI sich der Sache jetzt aber nicht annehmen, planen sie aber auch diese zu veröffentlichen.

Kein guter Start für die Saugrobotersparte von DJI

Kameras bei Saugrobotern tragen maßgeblich zur Verbesserung der Navigation bei und sind praktisch, wenn man kurz einen Blick nach Hause werfen möchte. Besonders beim DJI ROMO gab es hier einen Sprung bei der Objekterkennung. Voraussetzung beim Einsatz von Kamera ist dann aber auch, dass man der einzige ist der darauf zugreifen kann. Solche Sicherheitslücken dürfen nicht auftreten und sollten vom Hersteller auch mit höchster Priorität angegangen werden, wenn sie auffallen. Dass eine Person, die nicht als Sicherheitsforscher arbeitet, während des „Herumspielen“ mit KI darauf stößt, gibt nicht allzu viel Vertrauen in die Sicherheitsvorkehrungen von DJI. Wir hoffen das DJI das Ganze jetzt ernst nimmt und die angesprochenen weiteren Lücken schnellstmöglich schließt. Weitere Informationen und detailliertere Informationen findet ihr im englischen Artikel von The Verge. Aktuell kann man schlecht einschätzen, worum es sich bei der weiter beschriebenen Sicherheitslücke handelt, wer sich hier aber schützen möchte, sollte das Gerät vom Netzwerk trennen und vom Strom nehmen, bis DJI sich dazu meldet.

Quelle:

Wenn du über einen Link auf dieser Seite ein Produkt kaufst, erhalten wir oftmals eine kleine Provision als Vergütung. Für dich entstehen dabei keinerlei Mehrkosten und dir bleibt frei wo du bestellst. Diese Provisionen haben in keinem Fall Auswirkung auf unsere Beiträge. Zu den Partnerprogrammen und Partnerschaften gehört unter anderem eBay und das Amazon PartnerNet. Als Amazon-Partner verdienen wir an qualifizierten Verkäufen.

Kommentar schreiben